Se realizarán varias pruebas de carga sobre el servidor Apache ubicado en la máquina apache1

- Deshabilitar la redirección del puerto 80 de la máquina balanceador [193.147.87.47] concatenaciones

el siguiente comando

iptables (HAproxy se encargará de retransmitir ese tráfico

sin necesidad de redireccionar los puertos)

balanceador:~# iptables -t nat -F

balanceador:~# iptables -t nat -Z

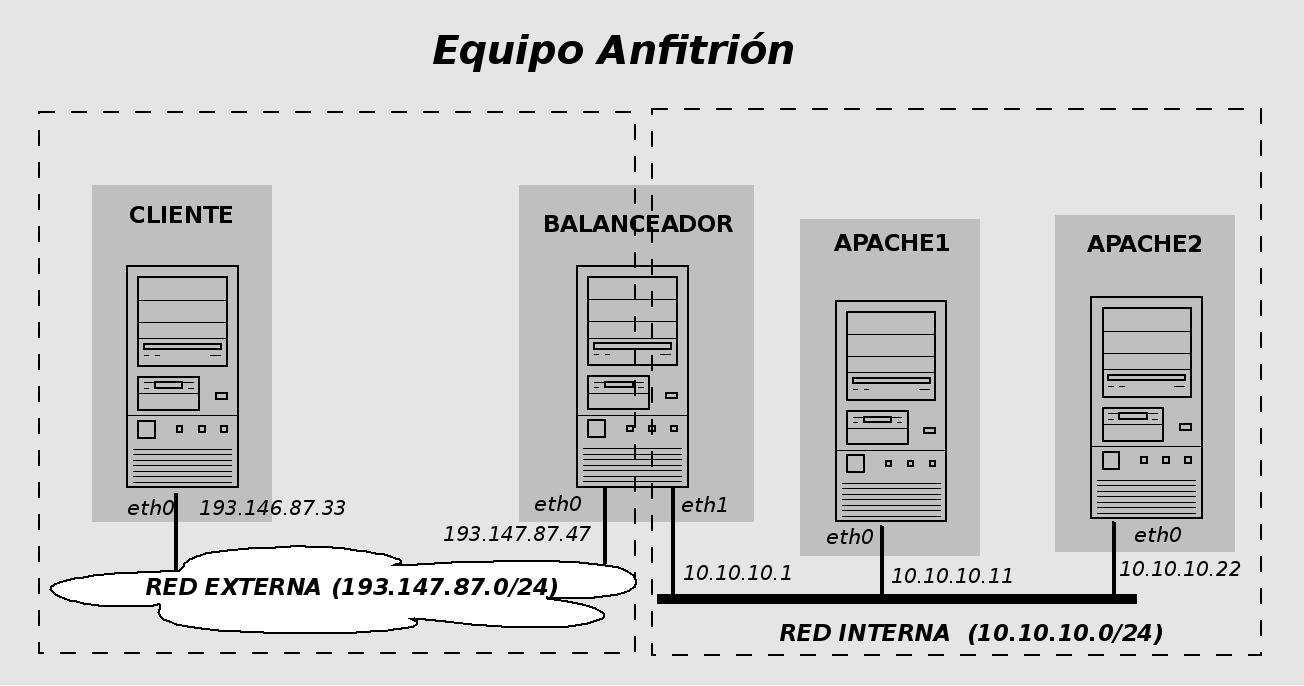

- Arrancar los servidores Apache de apache1 [10.10.10.11] y apache2 [10.10.10.22]

apache1:~# /etc/init.d/apache2 start

apache2:~# /etc/init.d/apache2 start

- Instalar HAproxy en balanceador [193.147.87.47] [ya está hecho]

- En debian 7, HAproxy no está disponible en los repositorios estables, es necesario utilizar el repositorio

whezee-backports

(repositorio adicional con versiones recientes de paquetes incluidos en la versión estable o paquetes adicionales no incluidos)

- Añadir la siguiente entrada al final de

/etc/apt/sources.list

deb http://ftp.es.debian.org/debian wheezy-backports main

- Actualizar el lista de paquetes e instalar HAproxy

balanceador:~# apt-get update

balanceador:~# apt-get install haproxy

- Configurar HAproxy en balanceador [193.147.87.47] (de momento sin soporte de sesiones persistentes)

balanceador:~# cd /etc/haproxy

balanceador:/etc/haproxy/# mv haproxy.cfg haproxy.cfg.original

balanceador:/etc/haproxy/# nano haproxy.cfg

Contenido a incluir:

global

daemon

maxconn 256

user haproxy

group haproxy

log 127.0.0.1 local0

log 127.0.0.1 local1 notice

defaults

mode http

log global

timeout connect 5000ms

timeout client 50000ms

timeout server 50000ms

listen granja_cda

bind 193.147.87.47:80

mode http

stats enable

stats auth cda:cda

balance roundrobin

server uno 10.10.10.11:80 maxconn 128

server dos 10.10.10.22:80 maxconn 128

Define (en la sección listen) un ''proxy inverso'' de nombre granja_cda que:

- trabajará en modo

http (la otra alternativa es el modo tcp, pero no analiza

las peticiones/respuestas HTTP, sólo retransmite paquetes TCP)

- atendiendo peticiones en el puerto

80 de la dirección 193.147.87.47

- con balanceo

round-robin

- que repartirá las peticiones entre dos servidores reales

(de nombres

uno y dos) en el puerto 80 de las direcciones 10.10.10.11

y 10.10.10.22

- adicionalmente, habilita la consola Web de estadísticas, accesible con las credenciales

cda:cda

Más detalles en Opciones de configuración HAPproxy 1.5

- Iniciar HAproxy en balanceador [193.147.87.47]

Antes de hacerlo es necesario habilitar en /etc/default/haproxy el arranque de HAproxy desde los scripts de inicio, estableciendo la

variable ENABLED=1

balanceador:/etc/haproxy/# nano /etc/default/haproxy

...

ENABLED=1

- Desde la máquina cliente [193.147.87.33] abrir en un navegador web la URL http://193.147.87.47 y

recargar varias veces para comprobar como cambia el servidor real que responde las peticiones.

Nota: Si no se ha deshabilitado la opción KeepAlive de Apache, es necesario esperar 5 segundos

entre las recargas para que se agote el tiempo de espera para cerrar completamente la conexión HTTP y que pase a ser atendida

por otro servidor.

- Desde la máquina cliente [193.147.87.33] repetir las pruebas de carga con

ab

Pruebas a realizar:

cliente:~# ab -n 2000 -c 10 http://193.147.87.47/index.html

cliente:~# ab -n 2000 -c 50 http://193.147.87.47/index.html

cliente:~# ab -n 250 -c 10 http://193.147.87.47/sleep.php

cliente:~# ab -n 250 -c 30 http://193.147.87.47/sleep.php

Los resultados deberían de ser mejores que con la prueba anterior con un servidor Apache único (al menos en el caso del script sleep.php)

- Desde la máquina cliente [193.147.87.33] abrir en un navegador web la URL http://193.147.87.47/haproxy?stats

para inspeccionar las estadísticas del balanceador HAProxy (pedirá un usuario y un password, ambos

cda)

- Desde uno de los servidores (apache1 ó apache2), verificar los logs del servidor Apache

apacheN:~# tail /var/log/apache2/error.log

apacheN:~# tail /var/log/apache2/access.log

En todos los casos debería figurar como única dirección IP cliente la IP

interna de la máquina balanceador [10.10.10.1]. ¿Por qué?

- Detener HAproxy en la máquina balanceador [193.147.87.47]

balanceador:/etc/haproxy/# /etc/init.d/haproxy stop

- Añadir las opciones de persistencia de conexiones HTTP (sticky cookies) al fichero de configuración

balanceador:~# nano /etc/haproxy/haproxy.cfg

Contenido a incluir: (añadidos marcados con <- aqui)

global

daemon

maxconn 256

user haproxy

group haproxy

log 127.0.0.1 local0

log 127.0.0.1 local1 notice

defaults

mode http

log global

timeout connect 10000ms

timeout client 50000ms

timeout server 50000ms

listen granja_cda

bind 193.147.87.47:80

mode http

stats enable

stats auth cda:cda

balance roundrobin

cookie PHPSESSID prefix # <- aqui

server uno 10.10.10.11:80 cookie EL_UNO maxconn 128 # <- aqui

server dos 10.10.10.22:80 cookie EL_DOS maxconn 128 # <- aqui

El parámetro cookie especifica el nombre de la cookie que se usa como identificador único de la sesión del cliente

(en el caso de aplicaciones web PHP se suele utilizar por defecto el nombre PHPSESSID)

Para cada ''servidor real'' se especifica una etiqueta identificativa exclusiva mediante el parámetro cookie

Con esa información HAproxy reescribirá las cabeceras HTTP de peticiones y respuestas para seguir la pista

de las sesiones establecidas en cada ''servidor real'' usando el nombre de cookie especificado (PHPSESSID)

- conexión

cliente -> balanceador HAproxy : cookie original + etiqueta de servidor

- conexión

balanceador HAproxy -> servidor : cookie original

- Iniciar HAproxy en la máquina balanceador [193.147.87.47]

balanceador:/etc/haproxy/# /etc/init.d/haproxy start

- En la máquina cliente [193.147.87.33], arrancar el sniffer de red

whireshark y ponerlo en escucha sobre

el interfaz eth0 (fijar como filtro la cadena http para que solo muestre las peticiones

y respuestas HTTP)

cliente:~# wireshark &

- En la máquina cliente [193.147.87.33]

- Detener la captura de tráfico en

wireshark y comprobar las peticiones/respuestas HTTP capturadas

Verificar la estructura y valores de las cookies PHPSESSID intercambiadas

- En la primera respuesta HTTP (inicio de sesión), se establece su valor con un parámetro HTTP

SetCookie en la cabecera de la respuesta

- Las sucesivas peticiones del cliente incluyen el valor de esa cookie (parámetro HTTP

Cookie en la cabecera de las peticiones)